Schlagwort: Active Directory

-

Massive Probleme beim Microsoft Januar Patchday

Diese Woche hatte ich massive Probleme nach dem Microsoft Januar Patchday am 11.01.2022. Die ausgelieferten Sicherheitsupdates haben auf den von mir betreuten Windowsservern einen Katastrophalen Schaden angerichtet. Dies scheint auch nicht nur mir so gegangen zu sein. Es gibt im Netz zahlreiche Berichte von anderen betroffenen und Günter Born hat einen Artikel bei Heise dazu…

-

Ausstellen von Zertifikaten mit einer Gültigkeit von mehr als zwei Jahren bei Microsofts interner Zertifizierungsstelle

Warum können länger gültige Zertifikate sinnvoll sein? Viele aktuelle Serversysteme von Microsoft und Drittanbietern benötigen Zertifikate. Dadurch wird der Einsatz einer internen Zertifizierungsstelle in einem Active Directory nahezu unerlässlich. Microsoft hat für diesen Zweck die “Active Directory-Zertifikatsdienste” entwickelt, die man bei den Windows-Servern als Rolle hinzufügen kann. Bei den Active Directory-Zertifikatsdiensten ist die maximale Gültigkeit…

-

Laufwerk M: mit einer Gruppenrichtlichtlinie ausblenden

Bei Terminal- und Citrixservern möchte man oft die lokalen Laufwerke bei Windows ausblenden. Ab besten kann man dies mit Hilfe einer Gruppenrichtlinie im Active Directory erledigen. Bei der normalen Gruppenrichtlinie gibt es allerdings nur die Möglichkeit die lokalen Laufwerken um A, B, C oder D auszublenden. Wenn man die Gruppenrichtlinie mit der folgenden ADM-Datei erweitert,…

-

Samba 3.0 in ein Active Directory von Microsoft integrieren

Schon seit längerem kann man einen Samba-Server in einen Active Directory von Microsoft integrieren. Dazu sind nur wenige Zeilen Konfiguration nötig. Allerdings wird für die Integration ein Kerberos 5 benötigt. Im folgenden eine kurze Beschreibung der nötigen Schritte für Debian Linux. Bei Debian bekommt man alle benötigten Pakete, wenn man mit aptitude die dep-Files samba,…

-

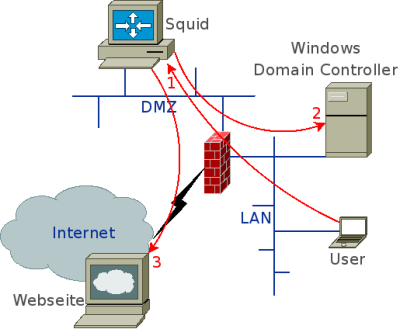

Squid 3.0 in ein Active Directory von Microsoft integrieren

Nach unendlich langer Zeit ist der bekannte und beliebte Proxy Squid in der Version 3.0 erschienen. Die Entwicklung hat fast acht Jahre gedauert. Ich hatte eigentlich auch schon nicht mehr daran geglaubt, dass es jemals eine Version 3.0 geben würde. Wie man den Release Notes entnehmen kann, hat sich einiges geändert. So wurde Squid jetzt…

-

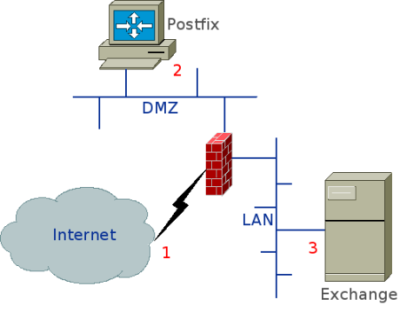

Postfix nach gültigen Emailadressen auf einem Exchangeserver fragen lassen

Häufig wird zwischen Internet und dem internen Mailserver ein Linux mit Postfix eingesetzt, um unerwünschte Viren und SPAM nicht in das Firmennetzwerk gelangen zu lassen. Oft wird dabei eingestellt, dass alle Emails für die interne Domäne angenommen und an den internen Emailserver weiter geleitet werden, da Postfix die gültigen Emailadressen des internen Emailservers nicht kennt.…