Schlagwort: DSL

-

IPSec VPN zwischen FRITZ!Box und Securepoint V2007nx Firewall

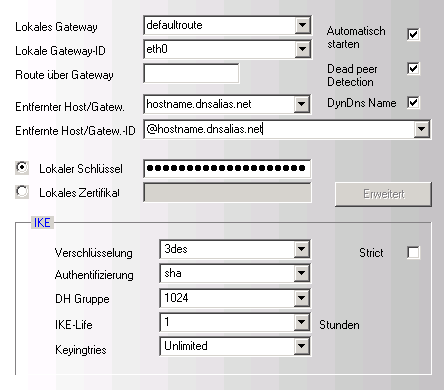

Bei einer FRITZ!Box wird das VPN mit einer Konfigurationsdatei eingerichtet, die über das Webinterface eingespielt wird (Achtung das einspielen löst einen Neustart der FRITZ!Box aus). Nähere Informationen zu dem Thema FRITZ!Box und VPN können im AVM VPN Service-Portal gefunden werden. Das Windows Programm zum erstellen der Konfigurationsdatei ist sehr puritanisch und lässt eine Einrichtung er…

-

Cisco IOS: PPPoE für einen symmetrischen T-DSL Business 2000 Anschluss einrichten

Ich habe gerade einen Cisco 871 Router mit einem IOS in der Version 12.4 für einen symmetrischen T-DSL Business 2000 Anschluss verwendet. Die Telekom liefert bei diesem Anschluss im Augenblick einen Sphairon G5100 SHDSL Router mit, der aber nur als DSL-Modem konfiguriert wird. Dies liegt sicherlich daran, dass SHDSL Router im Augenblick in Deutschland noch…