Schlagwort: Proxy

-

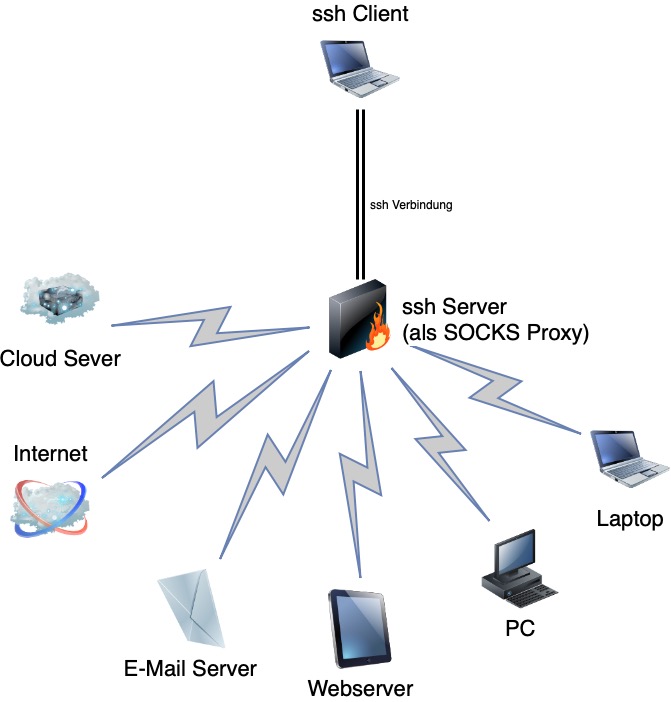

ssh als SOCKS Proxy

Durch die Möglichkeit ssh als SOCKS Proxy zu verwenden ist es möglich Verbindungen durch eine ssh-Verbindung zu Tunneln. Dadurch kann man auf Geräte zugreifen, die sich in Netzen befinden, auf welche kein direkter Zugriff besteht. Es reicht aus sich mit einem Gerät per ssh zu verbinden, welches Zugriff auf das gewünschte Zielsystem hat. Anschließen wird…

-

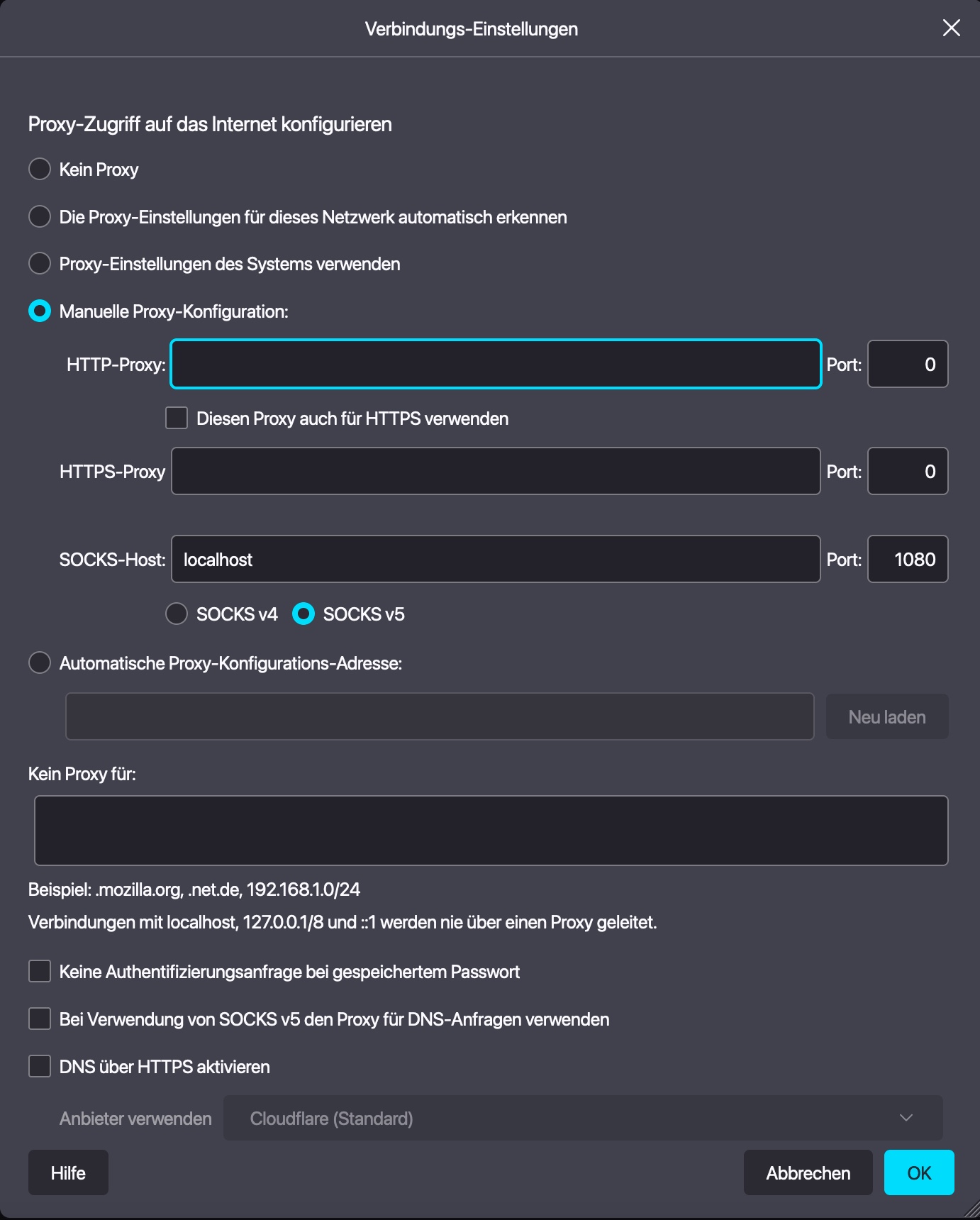

ssh als SOCKS-Proxy verwenden

Eine geniale Funktion des ssh Protokolls ist der SOCKS-Proxy. Viele kennen und nutzen diese gar nicht. Dabei hilft einem diese enorm bei der Administration von Servern. Ich nutze diese Funktion z.B. sehr häufig, um mit einem Webbrowser aus einem andern Netzwerk zuzugreifen. Dies ist sehr praktisch, wenn man mit seinem Notebook gerade in einem andern…

-

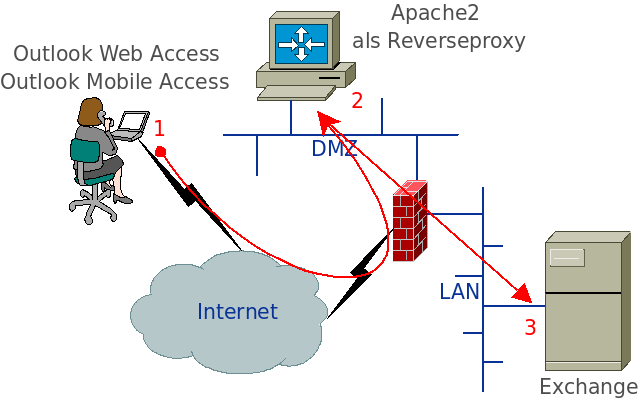

Apache als Reverseproxy für den Webzugriff auf einen Exchangeserver

Um einem Exchangeserver zusätzlich zu schützen kann es sinnvoll sein die Webzugriffe auf diesen über einen Reverseproxy in der DMZ laufen zu lassen. Hierfür eignet sich besonders gut der Apache Webserver, der kostenlos ist und hervorragend als Proxy eingesetzt werden kann. Er kann mit den Modulen alias, headers und proxy und wenigen Zeilen Konfiguration als…

-

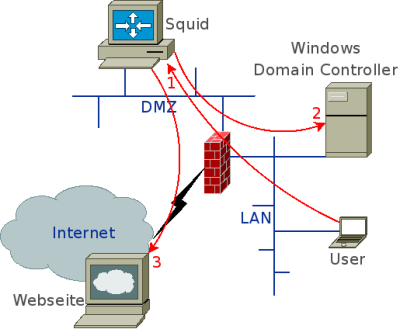

Squid 3.0 in ein Active Directory von Microsoft integrieren

Nach unendlich langer Zeit ist der bekannte und beliebte Proxy Squid in der Version 3.0 erschienen. Die Entwicklung hat fast acht Jahre gedauert. Ich hatte eigentlich auch schon nicht mehr daran geglaubt, dass es jemals eine Version 3.0 geben würde. Wie man den Release Notes entnehmen kann, hat sich einiges geändert. So wurde Squid jetzt…