Schlagwort: Terminalserver

-

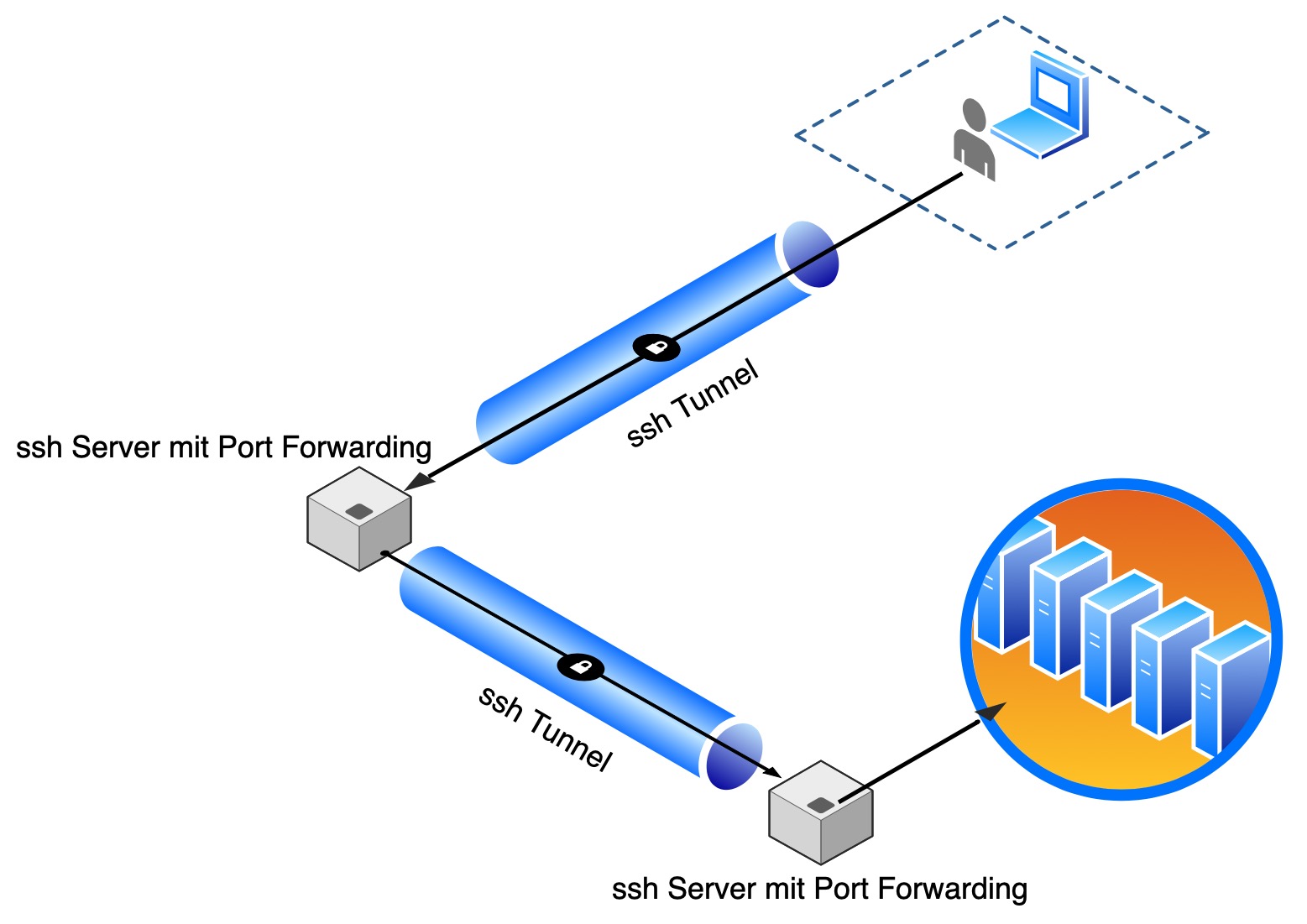

Port Forwarding mit ssh

Port Forwarding mit OpenSSH ist eine sichere und flexible Methode, um auf entfernte Dienste zuzugreifen und Datenverkehr zwischen dem lokalen Rechner und einem entfernten Server sicher und verschlüsselt zu transportieren. Dies ist besonders nützlich für Systemadministratoren, Entwickler und alle, die oft sichere Verbindungen zu entfernten Servern herstellen müssen. Einfacher als das Port Forwarding mit ssh…

-

Massive Probleme beim Microsoft Januar Patchday

Diese Woche hatte ich massive Probleme nach dem Microsoft Januar Patchday am 11.01.2022. Die ausgelieferten Sicherheitsupdates haben auf den von mir betreuten Windowsservern einen Katastrophalen Schaden angerichtet. Dies scheint auch nicht nur mir so gegangen zu sein. Es gibt im Netz zahlreiche Berichte von anderen betroffenen und Günter Born hat einen Artikel bei Heise dazu…

-

Vielen Dateien eine andere Dateiendung geben

Ab und zu hat man bei der Administration die Aufgabenstellung vielen Datei eine andere Dateiendung zu geben. Hier eine kleine Programmzeile, mit der man diese Aufgabe sehr erleichtern kann. Mit dieser kann man unter Linux oder MacOSX an alle Dateien in einem Verzeichnis die Dateiendung “.pdf” anhängen.

-

Laufwerk M: mit einer Gruppenrichtlichtlinie ausblenden

Bei Terminal- und Citrixservern möchte man oft die lokalen Laufwerke bei Windows ausblenden. Ab besten kann man dies mit Hilfe einer Gruppenrichtlinie im Active Directory erledigen. Bei der normalen Gruppenrichtlinie gibt es allerdings nur die Möglichkeit die lokalen Laufwerken um A, B, C oder D auszublenden. Wenn man die Gruppenrichtlinie mit der folgenden ADM-Datei erweitert,…