Schlagwort: ASA

-

Mit macOS 10.15 Geräte von Cisco konfigurieren oder aktualisieren

Um von einem Rechner mit macOS 10.15 über die Konsole Cisco Geräte (wie ASA Firewall, Router, Switch, usw.) zu konfigurieren oder die Firmware zu aktualisieren sind ein paar Kniffe notwendig. Ich habe mir hier mal die beiden wichtigsten aufgeschrieben. Vielleicht nützen diese ja noch mal jemand anderem. Kopieren von Firmware oder Software von einem Rechner…

-

Debug einer IPSec Anbindung auf einer Cisco ASA

Die ASA (Adaptive Security Appliance) Firewalls von Cisco zeigen in der Standardeinstellung nur wenige Meldungen zu einem Aufbau eines IPSec VPN-Tunnels an. Wenn eine solche Verbindung nach der Einrichtung nicht funktioniert, kann es jedoch sinnvoll sein den Loglevel zu erhöhen und alle Meldungen anzuzeigen. Damit im Anschluss nicht zu viele Meldungen angezeigt werden, sollten die…

-

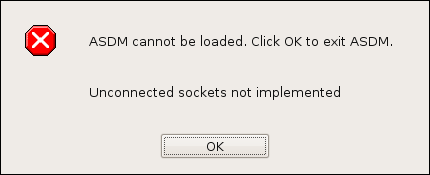

Cisco ASDM 6.1(5) läuft nicht mit Java 6 Update 10

Nachdem Cisco dauernd von den neuen, tollen Möglichkeiten der ASA Software 8.x und des ASDM 6.x schwärmt wollte ich mir diese auch mal anschauen. Nachdem ich die auf einer ASA5505 die ASA Software 8.0(4) und den ASDM 6.1(5) installiert hatte und mit meinem Browser auf den ASDM wollte bekam ich jedoch den folgenden Fehler: Unconnected…

-

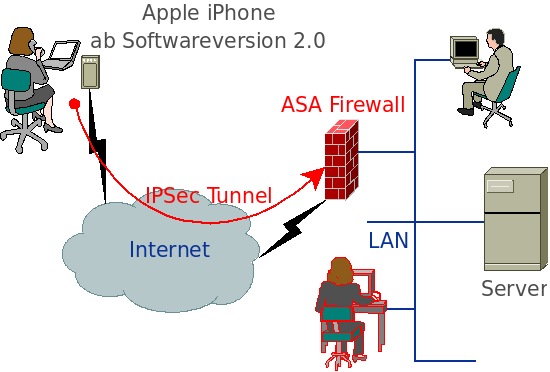

Cisco ASA Konfiguration für das iPhone

Ab der Softwareversion 2.0 kann das Apple iPhone nicht nur L2PT und PPTP sondern auch richtige IPSec Verbindungen zu Firewalls von CISCO (z.B. PIX oder ASA) aufbauen. Leiter konnte ich auf den Webseiten von Apple und Cisco nur die Information finden, dass es funktionieren soll. Eine Anleitung oder ein HowTo für die Konfiguration der PIX…