Schlagwort: Netzwerk

-

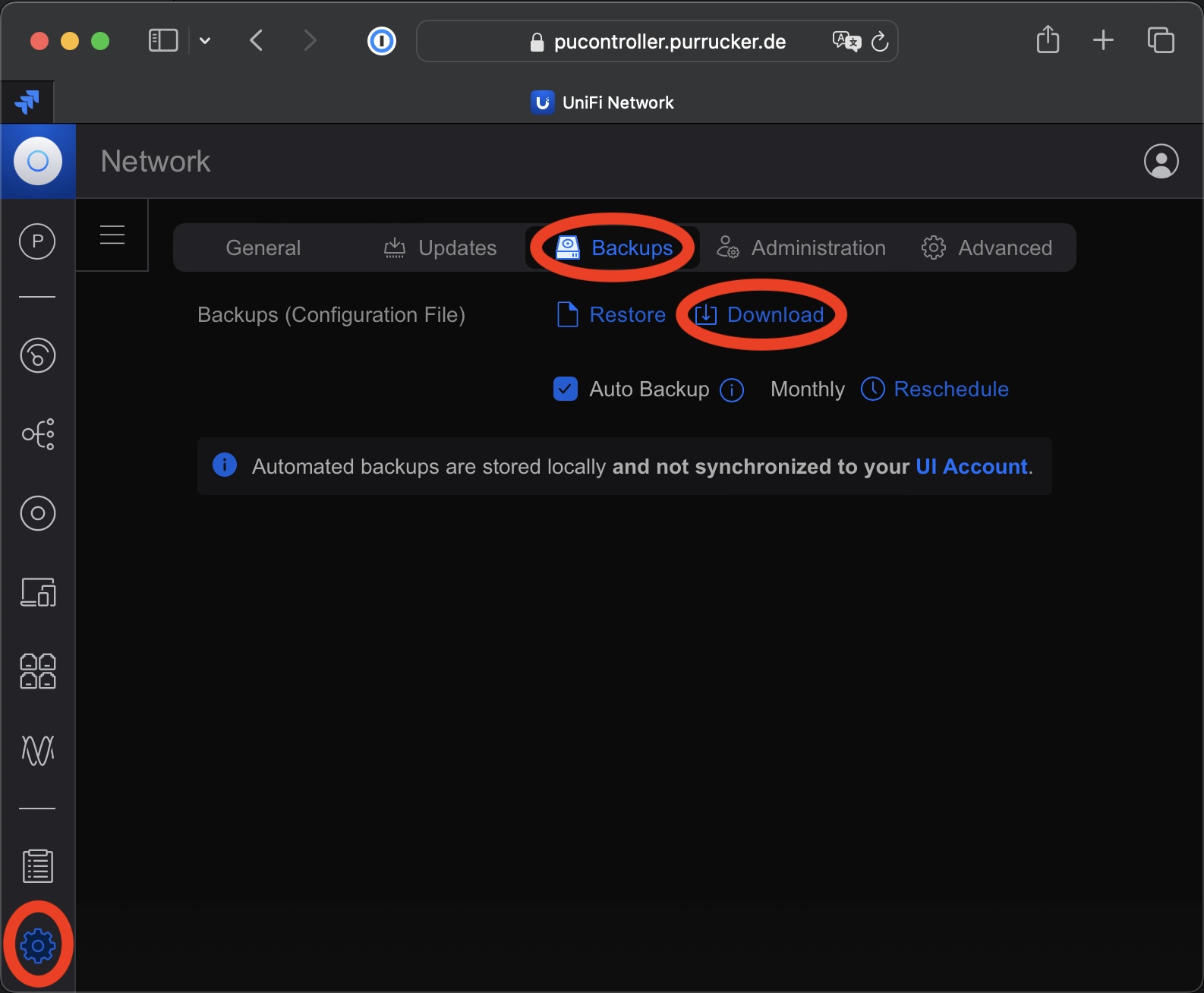

Update einer MongoDB von 3.6 auf 4.4 bei einer UniFi Network Application

Seit Ende letzten Jahres unterstützt die UniFi Network Application von Ubiquiti endlich eine MongoDB die neuer ist als die Version 3.6. Jetzt kann man immerhin die Version 4.4 einsetzen. Somit ist ein Update einer MongoDB von 3.6 auf 4.4 möglich, wenn man eine entsprechende Installation der UniFi Network Application von Ubiquiti betriebt. Diese gestaltete sich…

-

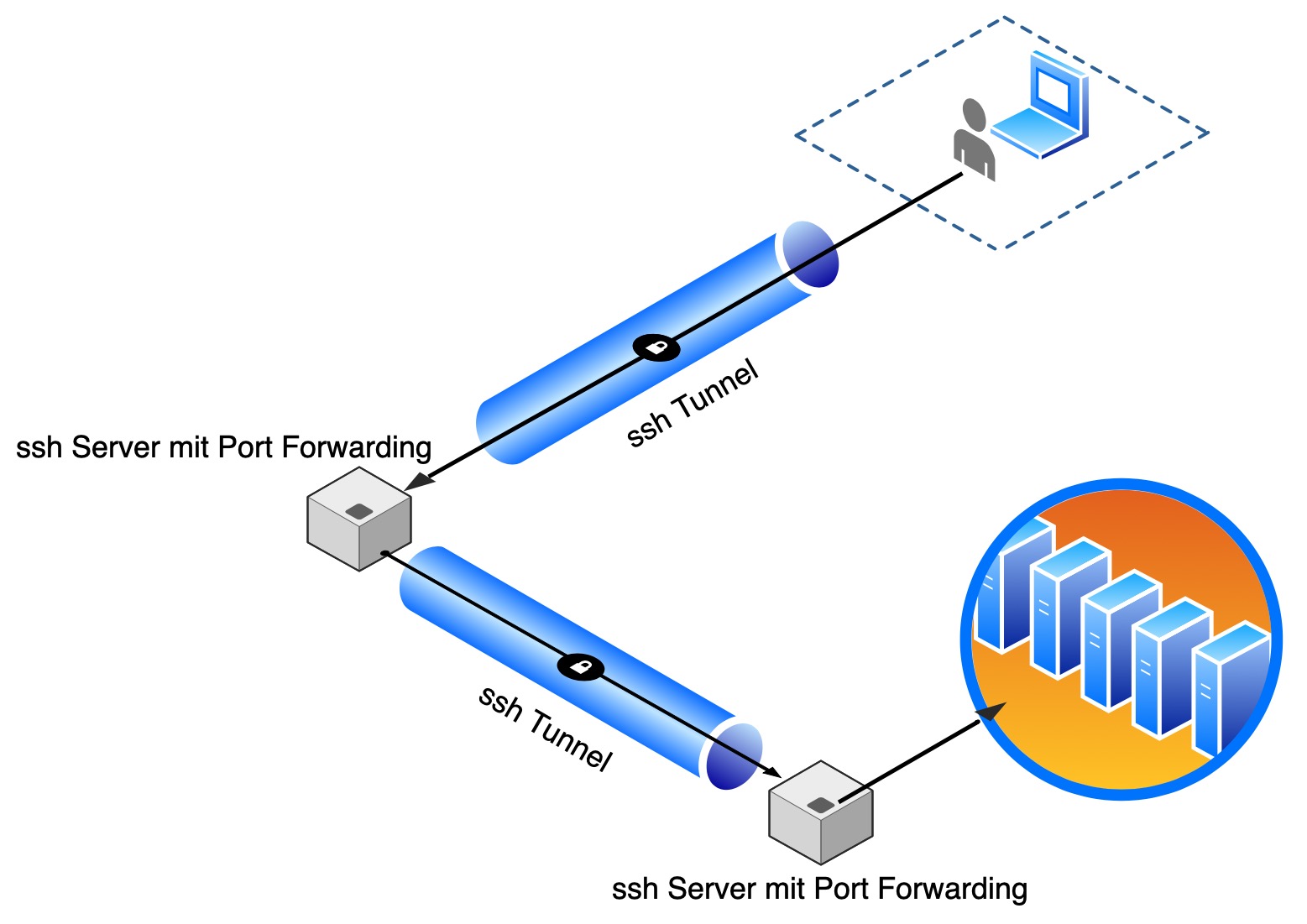

Port Forwarding mit ssh

Port Forwarding mit OpenSSH ist eine sichere und flexible Methode, um auf entfernte Dienste zuzugreifen und Datenverkehr zwischen dem lokalen Rechner und einem entfernten Server sicher und verschlüsselt zu transportieren. Dies ist besonders nützlich für Systemadministratoren, Entwickler und alle, die oft sichere Verbindungen zu entfernten Servern herstellen müssen. Einfacher als das Port Forwarding mit ssh…

-

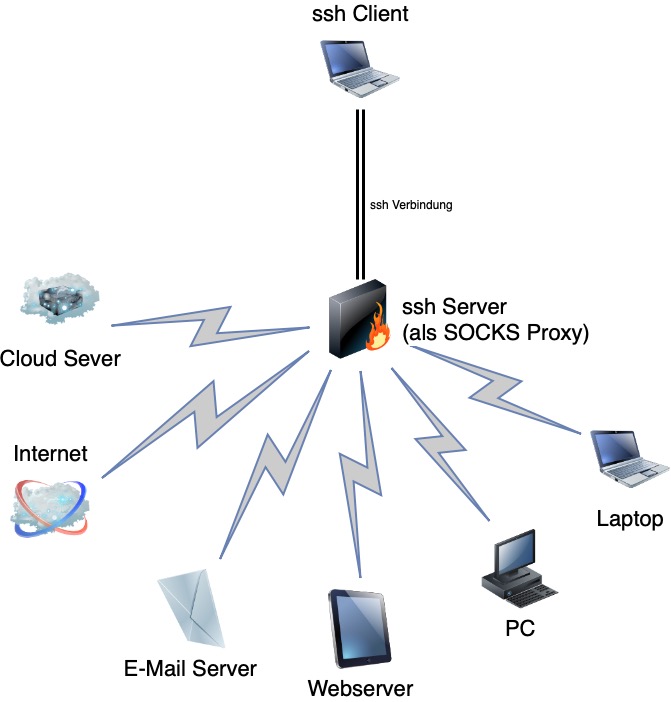

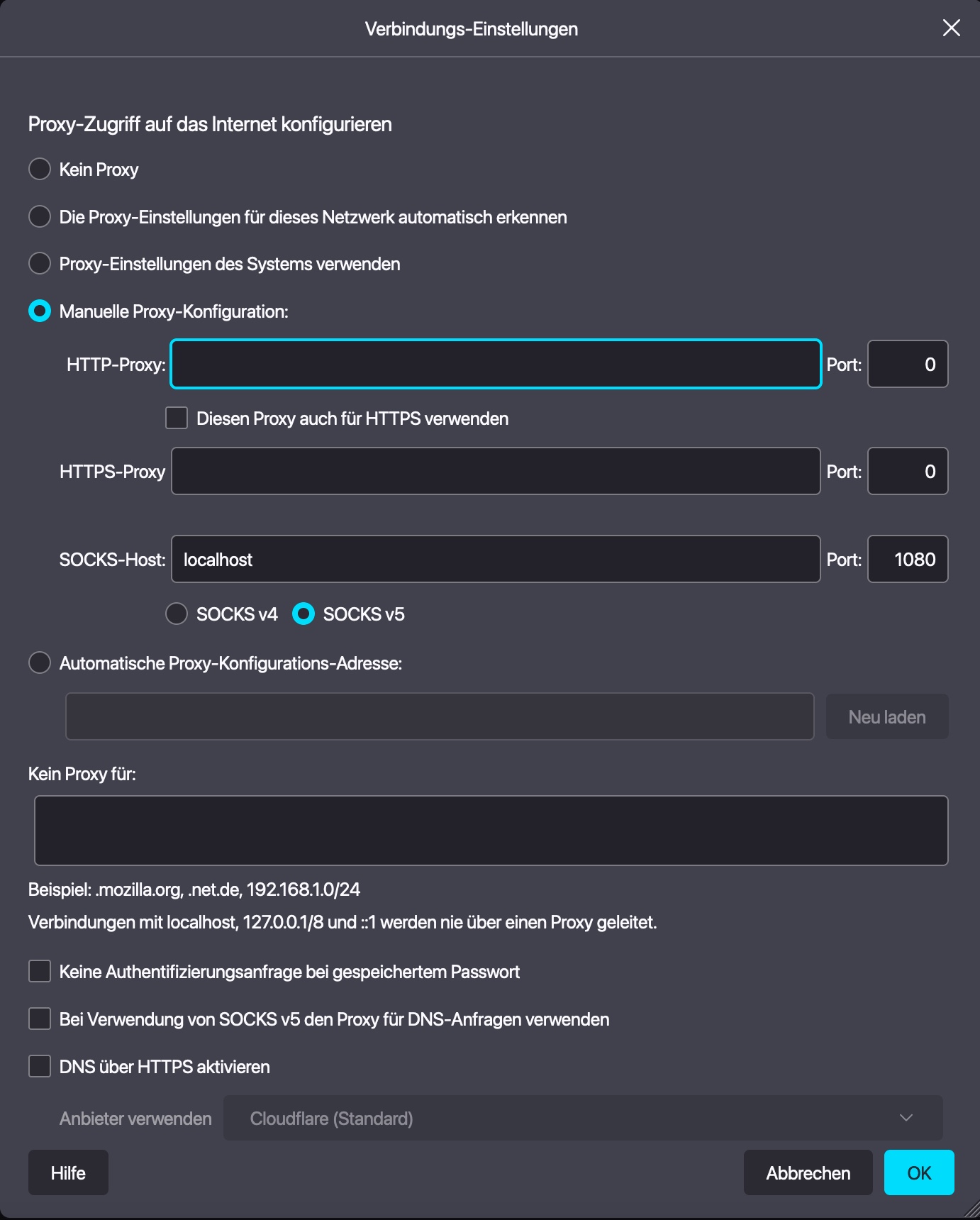

ssh als SOCKS Proxy

Durch die Möglichkeit ssh als SOCKS Proxy zu verwenden ist es möglich Verbindungen durch eine ssh-Verbindung zu Tunneln. Dadurch kann man auf Geräte zugreifen, die sich in Netzen befinden, auf welche kein direkter Zugriff besteht. Es reicht aus sich mit einem Gerät per ssh zu verbinden, welches Zugriff auf das gewünschte Zielsystem hat. Anschließen wird…

-

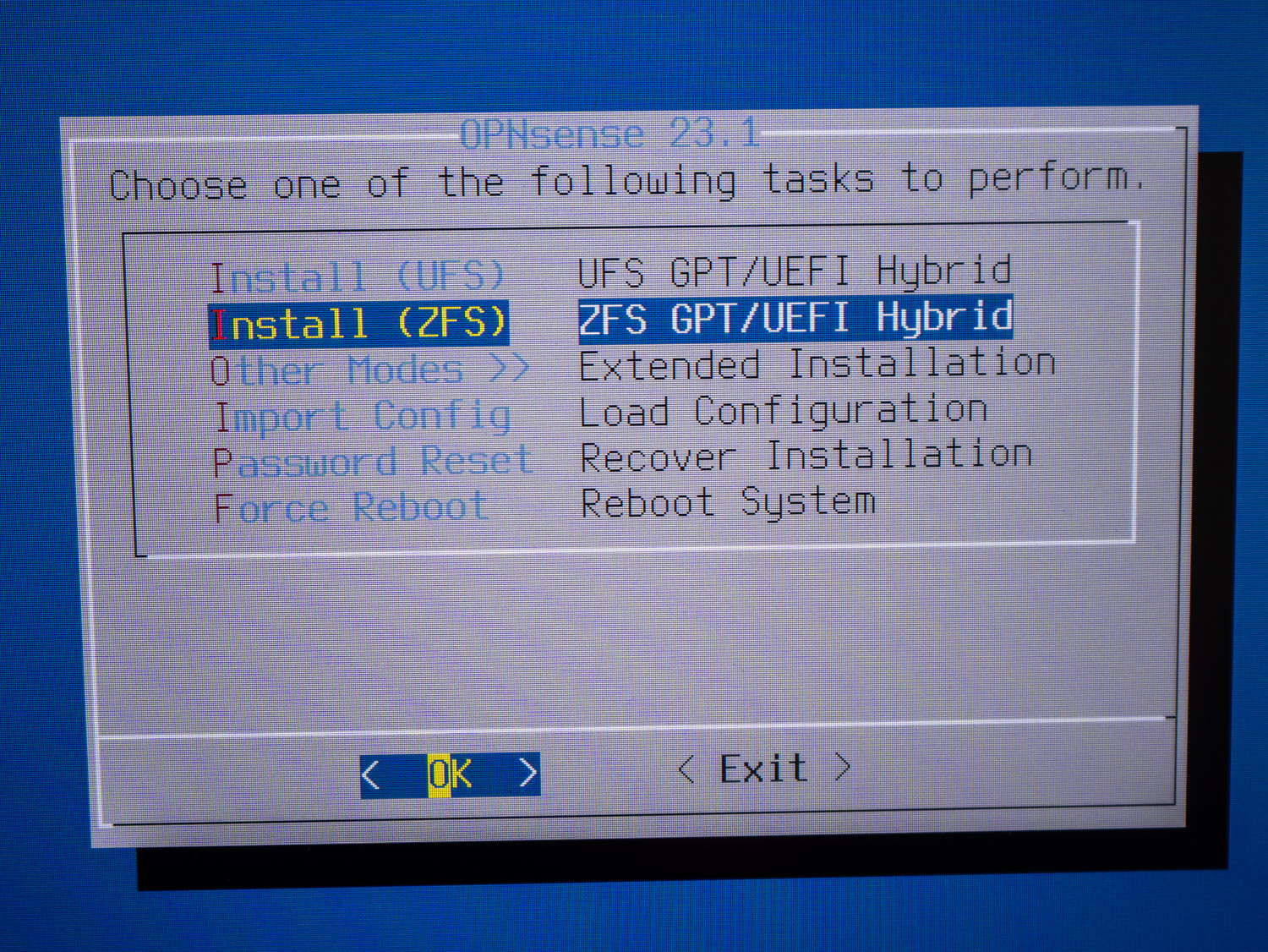

OPNsense mit ZFS

Seit der Version 21.1 von OPNsense, die im Januar 2021 veröffentlicht wurde, kann man optional für die Installation von OPNsense mit ZFS (Zettabyte File System) durchführen. Die Benutzer haben seit dem die Möglichkeit, während der Installation das bevorzugte Dateisystem auszuwählen. Dabei kann man sich für ZFS entscheiden. Dadurch wird der Datenträger nicht mit dem alten…

-

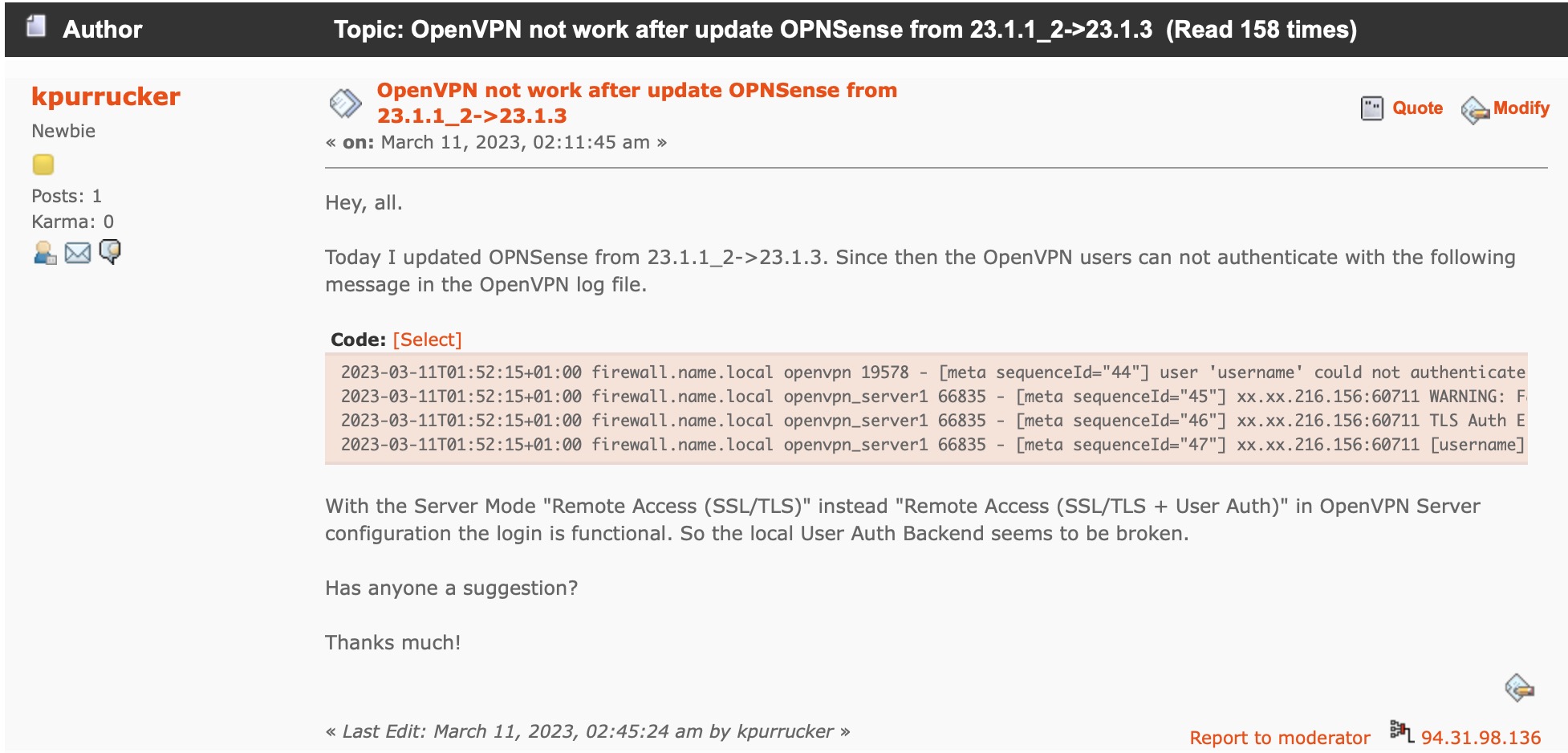

OpenVPN bei OPNsense 23.1.3 kennt keine User mehr

Eigentlich wollte ich am Freitag Abend nur noch mal schnell die Sicherheitsupdate auf allen von mir verantworteten OPNsense Firewalls einspielen. Und es war noch nicht mal Freitag der 13., sondern Freitag der 10.03.2023. Außerdem schien das kleine erschienene Update mit der Versionsnummer 23.1.3 laut Release Tag nur 6 Änderungen zu beinhalten. Doch leider dauerte das…

-

Was bringt das 10 GBit Netzwerk für die DS923+ von Synology?

Ich brauchte mal wieder einen neuen NAS (Network Attached Storage). Und ich habe mich für den brandneuen Synology DS923+ NAS mit 10 GBit Netzwerkkarte entschieden. Es ist der erste kleine NAS dieser Plus-Serie von Synology, in dem eine 10 GB Netzwerkkarte nachgerüstet werden kann. In einem kleinen Erweiterungssteckplatz auf der Rückseite kann dazu eine spezielle…

-

ssh als SOCKS-Proxy verwenden

Eine geniale Funktion des ssh Protokolls ist der SOCKS-Proxy. Viele kennen und nutzen diese gar nicht. Dabei hilft einem diese enorm bei der Administration von Servern. Ich nutze diese Funktion z.B. sehr häufig, um mit einem Webbrowser aus einem andern Netzwerk zuzugreifen. Dies ist sehr praktisch, wenn man mit seinem Notebook gerade in einem andern…

-

Achtung: Fehlfunktion durch ablaufende Sicherheitszertifikate bei den Dell OS10 Switches

Dell hat gerade seine Kunden gerade per E-Mail angeschrieben und vor einem besonders heimtückischen Problem bei den OS10 Switches gewarnt. Bestimmte Versionen von OS10 (beginnend mit 10.4.1.4 bis 10.5.0.7 P3) enthalten ein Standardzertifikat, das für VLT Peer Establishment und die SFS-Cluster-Bildung verwendet wird. Und genau dieses Standardzertifikat läuft am 27. Juli 2021 ab. Dell beschreibt im…

-

UniFi Access Point U6 Lite mit Wi-Fi 6

In den aktuellen Zeiten wird immer mehr an die Haustür geliefert. Auch heute klingelte ein Paketbote und lieferte wie fast jeden Tag ein Paket ab. Diesmal war allerdings etwas besonderes und langerwartetes in dem Paket. Der UniFi Access Point U6 Lite mit Wi-Fi 6 von Ubiquiti. Endlich! Diese hatte ich schon vor Monaten bestellt. Wie…

-

Roadwarrior bei OpenVPN anlegen

Das anlegen eines Roadwarrior bei OpenVPN kann auf der Kommandozeile mit wenigen Befehlen erfolgen. Man gibt dazu einfach die folgenden Befehle ein. Danach befindet sich in dem Ordner /etc/openvpn/client-configs/files/ eine Datei mit dem Namen MaxMustermann.ovpn, welche das Zertifikat und und die Konfiguration für den Roadwarrior enthält.