Schlagwort: Update

-

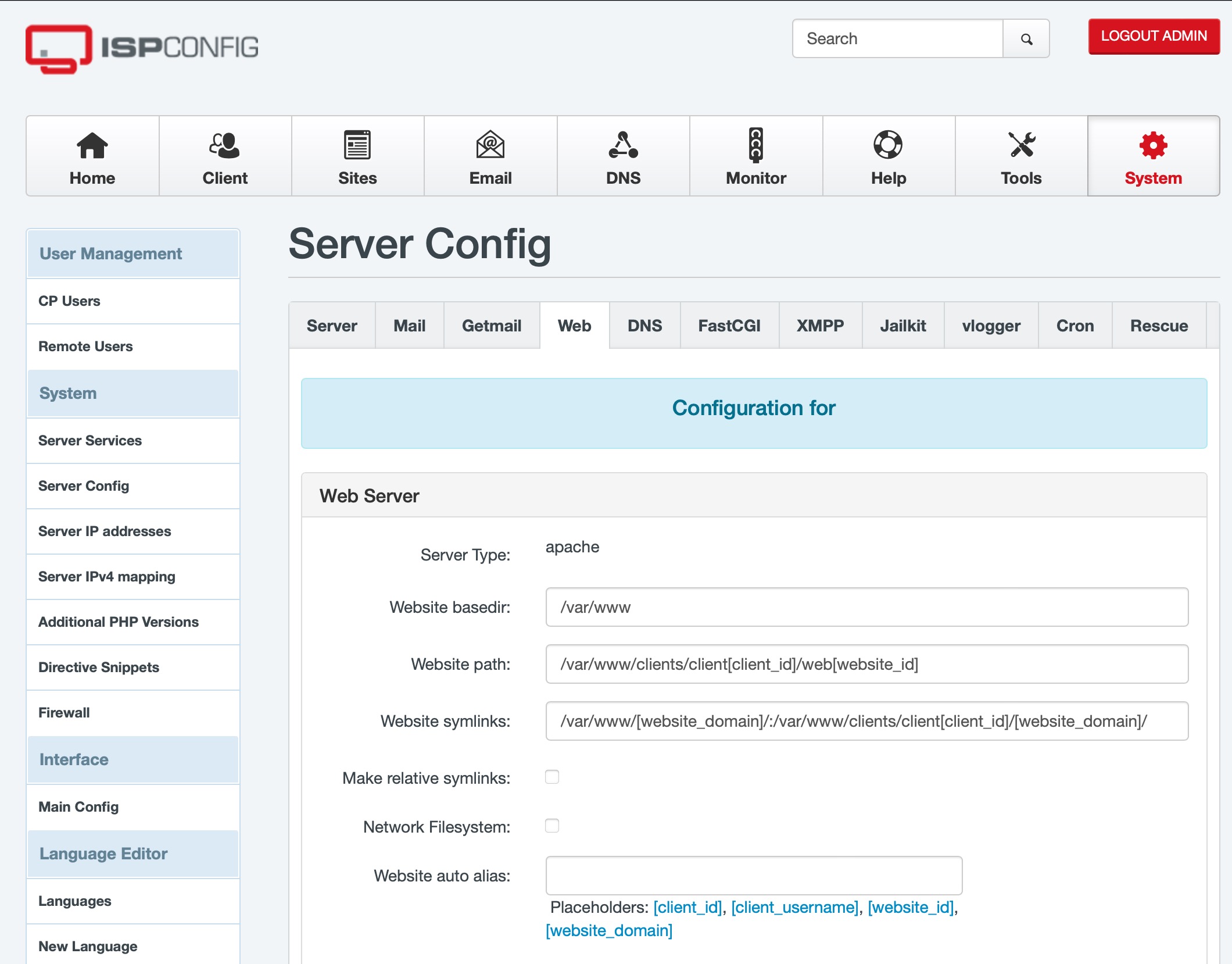

Update eines ISPConfig Perfect Server von Ubuntu 20.04 auf Ubuntu 22.04

Endlich ist das Update eines ISPConfig von Ubuntu 20.04 auf Ubuntu 22.04 möglich! Lange hat es gedauert, aber ab der am 21. November 2022 veröffentlichten Version 3.2.9 unterstützt ISPConfig endlich Ubuntu 22.04. Zumindest, wen man mailman nicht verwendet, welches bei Ubuntu 22.04 nur noch in der von ISPConfig noch nicht unterstützten Version 3 enthalten ist.…

-

Massive Probleme beim Microsoft Januar Patchday

Diese Woche hatte ich massive Probleme nach dem Microsoft Januar Patchday am 11.01.2022. Die ausgelieferten Sicherheitsupdates haben auf den von mir betreuten Windowsservern einen Katastrophalen Schaden angerichtet. Dies scheint auch nicht nur mir so gegangen zu sein. Es gibt im Netz zahlreiche Berichte von anderen betroffenen und Günter Born hat einen Artikel bei Heise dazu…

-

Sicherheitslücke Log4Shell CVE-2021-44228

Vor einer Woche hat das BSI zum ersten mal die Warnstufe Rot ausgerufen. Durch die Sicherheitslücke Log4Shell CVE-2021-44228 im weit verbreiteten Framework Log4J sind potenziell fast alle Java-Anwendungen angreifbar. Log4J ist der De-facto-Standard für das Loggen von Java-Anwendungen. Deshalb sind weltweit sehr viele Anwendungen betroffen. Für mich bedeutete die Sicherheitslücke jetzt erst mal eine anstrengende…

-

Debian: Upgrade von 10 (Buster) auf 11 (Bullseye)

Am 14. August 2021 wurde Debian 11 (Bullseye) veröffentlicht. Dieser Artikel erläutert kurz, was zu tun ist, um ein Upgrade von Version 10 (Buster) auf Version 11 (Bullseye) bei einer bestehenden Installation durchzuführen. Im Prinzip ist das vorgehen dabei seit Jahren gleich. Schon bei dem Upgrade von Version 6.0 (Squeeze) auf Version 7.0 (Wheezy) war…

-

Synology Diskstation Manager 7.0

Endlich ist die bereits sehnsüchtig erwartete Version 7.0 des DSM (DiskStation Manager) von der Firma Synology erschienen. Für diejenigen von Euch die das DSM nicht kennen: Der DSM ist das Betriebsystem für die NAS Systeme der Firma Synology. Es beinhaltet eine Weboberfläche und diverse Anwendungen für die Verwaltung von Daten wie Dateien, Fotos, Videos, usw.…

-

Debian: Upgrade von 6.0 (Squeeze) auf 7.0 (Wheezy)

Ein Upgrade eines Debian Systems von Version 6.0 (Squeeze) auf Version 7.0 (Wheezy) ist so simpel geblieben wie das vorherige Upgrade. Ich habe das Upgrade für diverse Server wie folgt durchgeführt. DatensicherungAls erstes sollte das bestehende System mit einer Datensicherungssoftware gesichert werden. Dazu kommen eine ganze Reihe von Programmen wie cpio, tar, amanda oder rsnapshot…

-

(SP1)-Installationsfehler: 0x800F0A13 bei der Installation des SP1 für Windows 2008R2

Ich bin extra am Wochenende in die Firma gefahren, um eine Datensicherung eines Windows 2008R2 Servers zu machen und das ServicePack 1 zu installieren. Leider stieg die Installation gleich am Anfang mit folgender Meldung aus: (SP1)-Installationsfehler: 0x800F0A13 Laut Microsoft Hilfe und Support kann der Fehler durch folgenden, vier Gründe verursacht werden, die bei mir aber…