Schlagwort: VPN

-

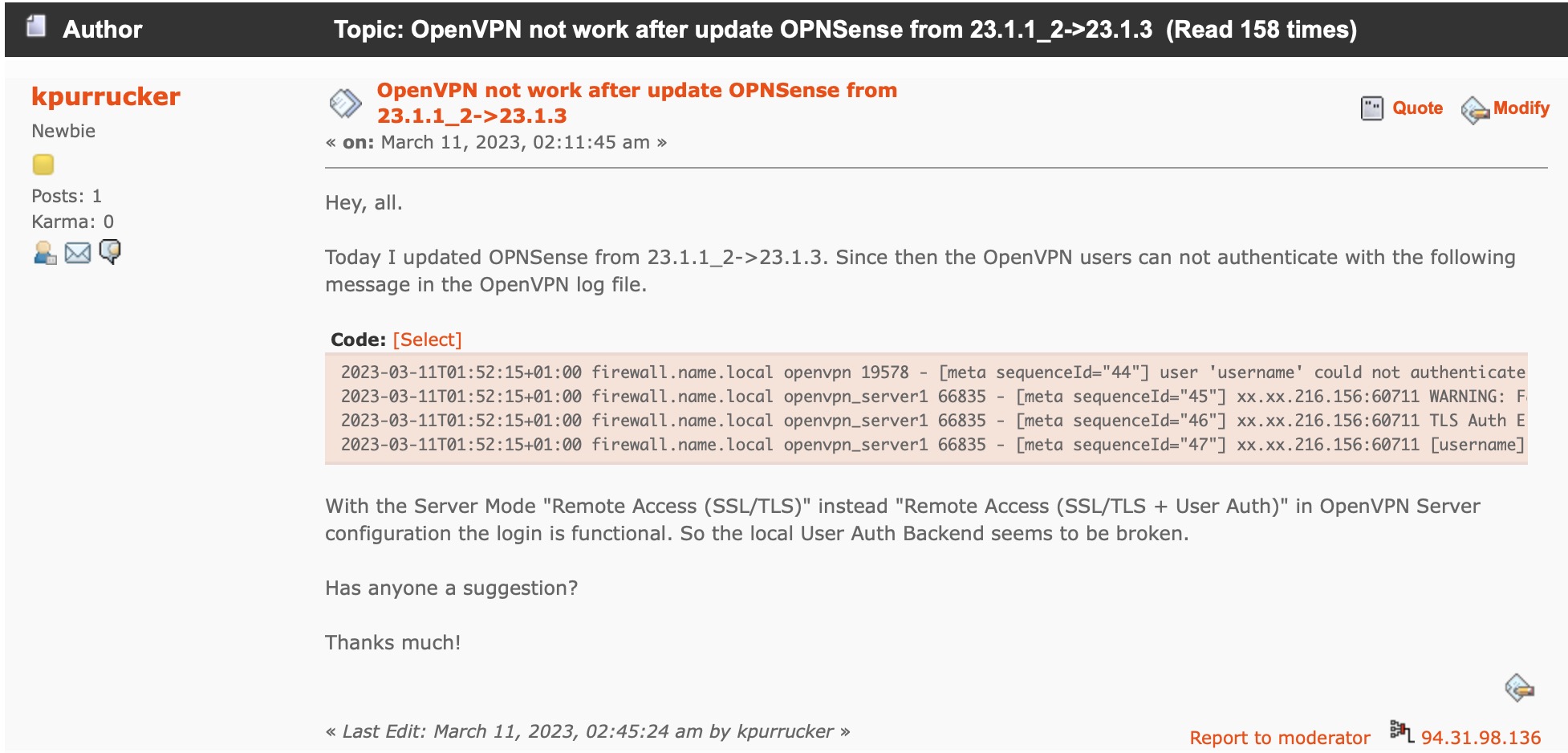

OpenVPN bei OPNsense 23.1.3 kennt keine User mehr

Eigentlich wollte ich am Freitag Abend nur noch mal schnell die Sicherheitsupdate auf allen von mir verantworteten OPNsense Firewalls einspielen. Und es war noch nicht mal Freitag der 13., sondern Freitag der 10.03.2023. Außerdem schien das kleine erschienene Update mit der Versionsnummer 23.1.3 laut Release Tag nur 6 Änderungen zu beinhalten. Doch leider dauerte das…

-

Roadwarrior bei OpenVPN anlegen

Das anlegen eines Roadwarrior bei OpenVPN kann auf der Kommandozeile mit wenigen Befehlen erfolgen. Man gibt dazu einfach die folgenden Befehle ein. Danach befindet sich in dem Ordner /etc/openvpn/client-configs/files/ eine Datei mit dem Namen MaxMustermann.ovpn, welche das Zertifikat und und die Konfiguration für den Roadwarrior enthält.

-

Debug einer IPSec Anbindung auf einer Cisco ASA

Die ASA (Adaptive Security Appliance) Firewalls von Cisco zeigen in der Standardeinstellung nur wenige Meldungen zu einem Aufbau eines IPSec VPN-Tunnels an. Wenn eine solche Verbindung nach der Einrichtung nicht funktioniert, kann es jedoch sinnvoll sein den Loglevel zu erhöhen und alle Meldungen anzuzeigen. Damit im Anschluss nicht zu viele Meldungen angezeigt werden, sollten die…

-

VPN-Anbindung eines Internetservers mit strongSwan 4.2

Bei mir kommt es immer häufiger vor, dass ein Webserver Zugriff auf sensible Dienste eines Servers im internen Netzwerk erhalten soll. Um diesen Zugriff so sicher wie möglich zu gestallten, sollte die dazu notwendige Netzwerkverbindung verschlüsselt werden. Also muss eine VPN-Verbindung her. Bei Linux-Servern kann man diese Verbindung ganz einfach mit der Software strongSwan einrichten.…

-

Shrew Soft IKE daemon 2.1.7 läuft nicht bei Ubuntu 11.10

Wie ich heute feststellen musste, läuft der Shrew Soft IKE daemon 2.1.7 nicht mehr unter Ubuntu 11.10. Auf einer Mailingliste von Shrew Soft habe ih allerdings entdeckt, dass die Version 2.1.5 noch läuft: http://lists.shrew.net/pipermail/vpn-help/2011-October/004053.html. Die Pakete für Version 2.1.5 findet man unter: Hinterher muss man aber natürlich aufpassen, dass die Update-Funktionen von Ubuntu nicht automatisch…

-

VPN-Tunnel auf einer pfSense in der Konsole starten

Um in der Konsole einer pfSense eine VPN-Verbindung von Hand zu starten, gibt man den folgenden Befehl ein: racoonctl vpn-connect Die IP-Adresse ist dabei die von der Gegenstelle.

-

pfSense: Windows 7 per OpenVPN anbinden

Windows 7 verwendet bei IPSec-Verbindungen das IKE-Protokoll in der Version 2. pfSense kann bisher nur die Version 1. Deshalb kann man mit Bordmitteln keine IPSec-Verbindung zwischen Windows 7 und einer pfSense Firewall herstellen. Die pfSense Firewall beherrscht neben IPSec aber auch noch OpenVPN und PPTP. Im folgenden eine kleine Anleitung, für die Einrichtung einer OpenVPN-Verbindung…

-

Älteren Securepoint Firewalls Open-VPN beibringen

Bei Securepoint Firewalls die mit einem älteren Installationsmedium installiert wurden funktioniert die Anleitung für die Einrichtung von Open-VPN von Securepoint nicht, da es keine Zone vpn-openvpn und kein Interface tun0 gibt. Betroffen sind alle Firewalls die mit einem Installationsmedium installiert wurden, das älter als Version 2007r3 ist. Wenn man Open-VPN auf solchen Firewalls verwenden möchte…

-

VPN-Anbindung eines Ubuntu an eine FRITZ!Box

Einige Fritzboxen können IPSec. Um dies für den Fernzugriff auf das Netzwerk hinter der Fritzbox nutzen zu können bietet AVM sogar einen einfach zu handhabenden IPSec-Client an. Diesen gibt es aber leider bis jetzt nur für Windows. Natürlich kann man auch von Ubuntu eine IPSec Verbindung zu einer Fritzbox aufbauen. Dazu benötigt man aber einen…

-

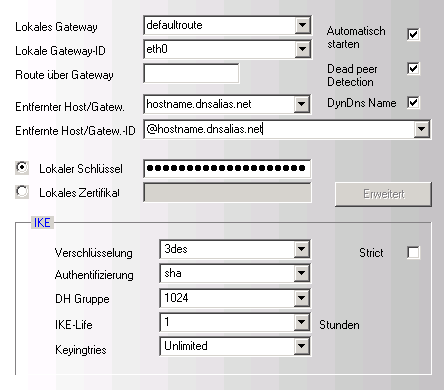

IPSec VPN zwischen FRITZ!Box und Securepoint V2007nx Firewall

Bei einer FRITZ!Box wird das VPN mit einer Konfigurationsdatei eingerichtet, die über das Webinterface eingespielt wird (Achtung das einspielen löst einen Neustart der FRITZ!Box aus). Nähere Informationen zu dem Thema FRITZ!Box und VPN können im AVM VPN Service-Portal gefunden werden. Das Windows Programm zum erstellen der Konfigurationsdatei ist sehr puritanisch und lässt eine Einrichtung er…