Schlagwort: E-Mail

-

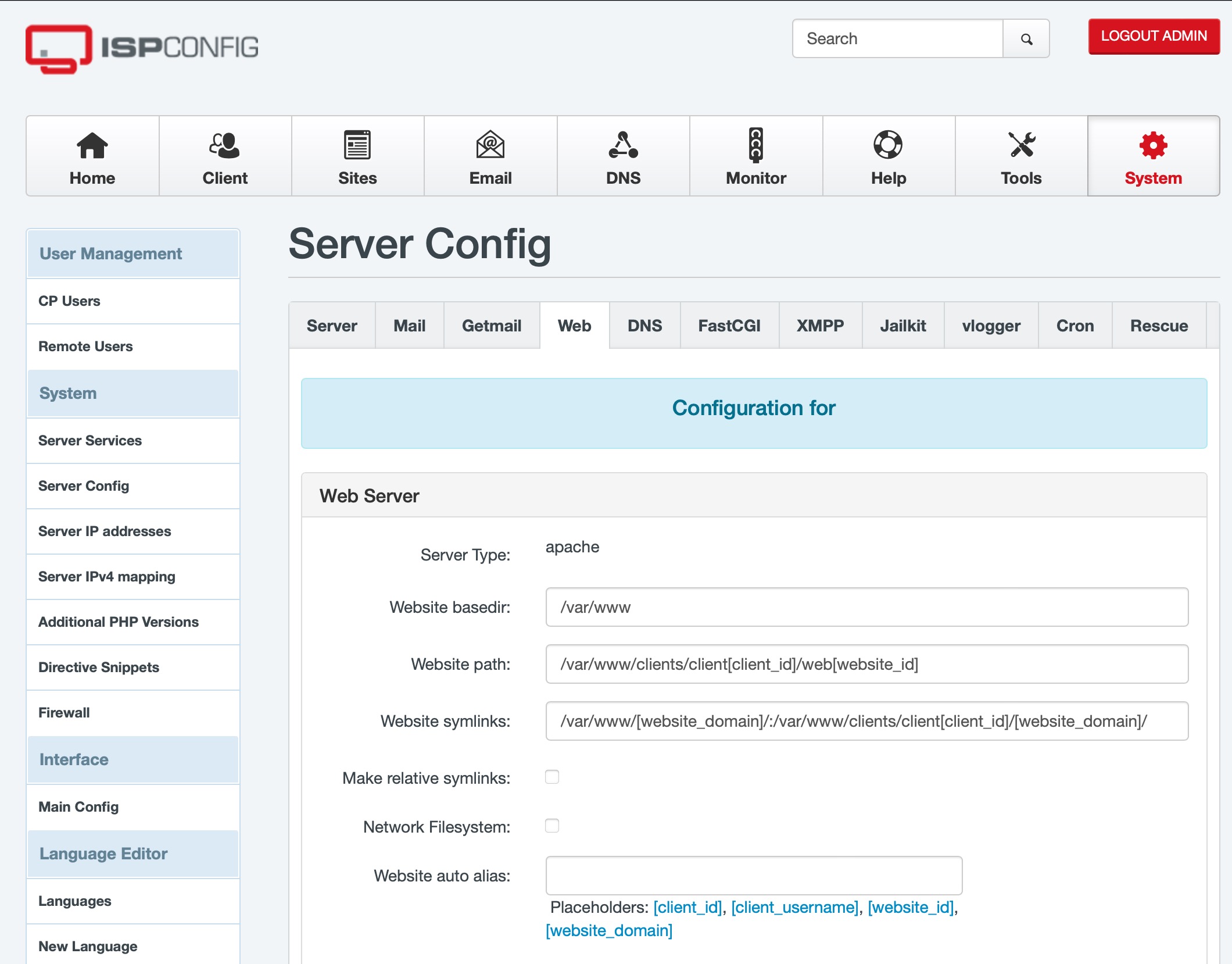

Update eines ISPConfig Perfect Server von Ubuntu 20.04 auf Ubuntu 22.04

Endlich ist das Update eines ISPConfig von Ubuntu 20.04 auf Ubuntu 22.04 möglich! Lange hat es gedauert, aber ab der am 21. November 2022 veröffentlichten Version 3.2.9 unterstützt ISPConfig endlich Ubuntu 22.04. Zumindest, wen man mailman nicht verwendet, welches bei Ubuntu 22.04 nur noch in der von ISPConfig noch nicht unterstützten Version 3 enthalten ist.…

-

Let’s Encrypt Zertifikate für Postfix und Dovecot einrichten

In letzter Zeit wird die Verwendung der kostenlosen Zertifikate von Let’s Encrypt immer beliebter. Deshalb ist es naheliegend, diese auch für Verschlüsselung der Mails bei Postfix zu verwenden. Im folgenden sind die wenigen Schritte für die Einrichtung erklärt, die bei einem Ubuntu 18.04 notwendig sind. Installation Let’s Encrypt können mit dem certbot erzeugt werden. Die…

-

SPAM-E-Mails aus der Postfix-Queue löschen

Heute wurden mit einem geklauten Benutzerzugang über einen unserer Server innerhalb weniger Minuten ca. 10.000 SPAM-E-Mails verschickt. Ich habe den betroffenen Zugang natürlich sofort gesperrt, nachdem durch die Hohe Anzahl von E-Mails der Alarm ausgelöst wurde. Aber was macht man jetzt mit den ganzen E-Mails in der Queue von Postfix? Durch eine Analyse der E-Mail-Adressen…

-

Mehrere E-Mail-Adressen für einen Account bei Apple Mail benutzen

Ich musste heute etwas suchen, um herauszufinden, wie man bei Apple Mail mehrere E-Mail-Adressen für einen Account einstellen kann. Das ist nämlich so einfach, dass man nicht gleich drauf kommt. Und laut Google haben lustiger Weise viele das Problem. Die Lösung ist: Man trägt einfach alle E-Mail-Adressen kommasepariert bei den Account-Informationen im Feld E-Mail-Adresse ein.…

-

Anzeigen der Postfachgröße bei Exchange 2010

Wer einen Server mit Microsoft Exchange betreibt ist oft auf der Suche nach den Benutzern, die zu viel Speicherplatz belegen. Leider gibt es in der grafischen Konsole von Exchange 2010 keine Möglichkeit in einer Liste alle Mailboxen mit ihrer Größe anzuzeigen. Um eine solche List zu erhalten benötigt man also die Power Shell. Die brauchbaren…

-

Autodiscover bei Outlook abschalten

Die Autodiscover Funktion von Outlook ist eine nützliche Sache, die einen bei gemischten Umgebungen mit mehre Firewalls, DNS- und Exchangeservern in die Verzweiflung treiben kann. Vielleicht hat Microsoft deshalb ja sogar einen Song über Autodicover auf der Technet-Webseite veröffentlicht 😉 http://gallery.technet.microsoft.com/The-Autodiscover-Song-a68b9f7c Leider läuft ab Outlook 2007 ohne autodiscover einiges nicht mehr (z.B. Free and Busy…

-

Berechtigungen bei einem Exchange Server 2010 neu setzen

Unter bestimmten Umständen kann es dazu kommen, dass die Berechtigungen bei einem Exchange Server 2010 Server falsch gesetzt sind. Ich hatte neulich z.B. den Fall, dass interne E-Mails trotzt korrekter Konfiguration nicht von einem zum anderen Server übermittelt wurden. Für solche Fälle gibt es den Schalter /preparelegacyexchangepermissions für die setup.exe. Wenn man die setup.exe mit…

-

Outlook 2003 für Exchange 2010 verwenden

Wenn man mit Microsoft Office Outlook 2003 auf ein Microsoft Exchange Server 2010-Postfach zugreift, werden E-Mail die gelöscht oder verschoben wurden noch längere Zeit im Ordner angezeigt. Dies liegt daran, dass Microsoft bei Exchange 2010 keine UDP-Benachrichtigungen mehr an Outlook versendet. Da sehr viele Kunden noch Outlook 2003 einsetzen, hat Microsoft diese Funktion aber mit…

-

Mit Postfix einen BCC automatisch setzen

Ab Postfix 2.1 kann man mit der Direktive recipient_bcc_maps einen BCC (blind carbon-copy) Empfänger automatisch setzen lassen. Wenn man bei E-Mails von user1@domain1.com automatisch user2@domain2.com als BCC Empfänger setzen möchte, legt man eine Datei /etc/postfix/recipient_bcc an, die wir folgt aussehen sollte: user1@domain1.com user2@domain2.com Danach erzeugt man eine Hash-Tabelle aus der Datei: postmap /etc/postfix/recipient_bcc Zum Schluss…

-

Verbesserung des SPAM-Schutzes bei ISPConfig 3 / Postfix

Wenn man einen Linux-Server mit ISP-Config 3 nach Anleitung installiert, ist der SPAM-Schutz des Postfix meist noch verbesserungswürdig. Meine Meinung nach sollte man auf jeden Fall strengere Kriterien für E-Mail-Absender einbauen. Es sollten z.B. keine E-Mails von unvollständigen Domains angenommen werden und eine SBL (SPAM Block List) wie Spamhaus eingebunden werden. Dazu muss man in…