Schlagwort: Firewall

-

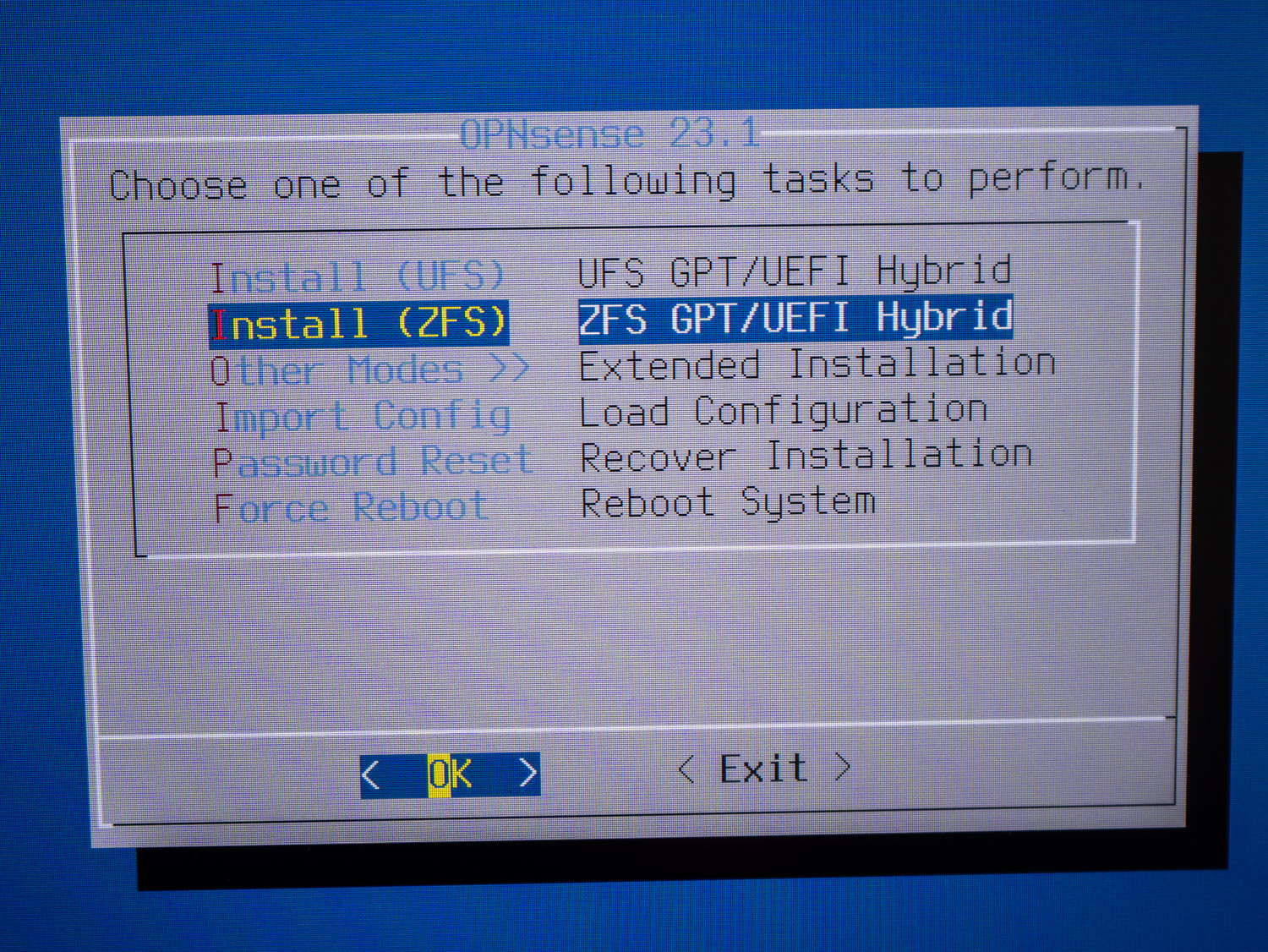

OPNsense mit ZFS

Seit der Version 21.1 von OPNsense, die im Januar 2021 veröffentlicht wurde, kann man optional für die Installation von OPNsense mit ZFS (Zettabyte File System) durchführen. Die Benutzer haben seit dem die Möglichkeit, während der Installation das bevorzugte Dateisystem auszuwählen. Dabei kann man sich für ZFS entscheiden. Dadurch wird der Datenträger nicht mit dem alten…

-

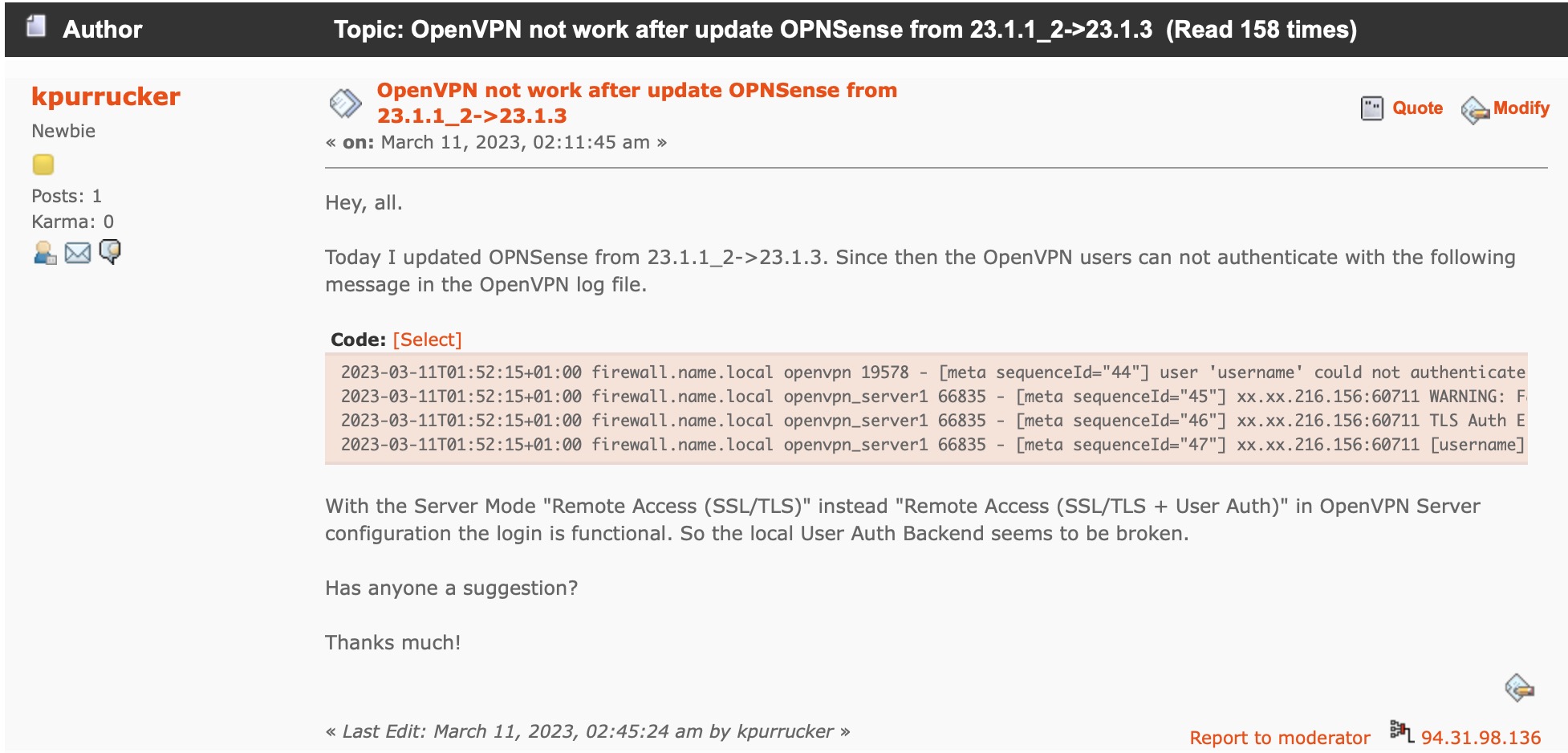

OpenVPN bei OPNsense 23.1.3 kennt keine User mehr

Eigentlich wollte ich am Freitag Abend nur noch mal schnell die Sicherheitsupdate auf allen von mir verantworteten OPNsense Firewalls einspielen. Und es war noch nicht mal Freitag der 13., sondern Freitag der 10.03.2023. Außerdem schien das kleine erschienene Update mit der Versionsnummer 23.1.3 laut Release Tag nur 6 Änderungen zu beinhalten. Doch leider dauerte das…

-

OPNsense USB Stick mit MacOS erstellen

Die OPNsense Firewall installieren viele über einen bootbaren USB Stick. Doch wie kann man einen solchen OPNsense USB Stick unter MacOS erstellen? Ich musste etwas suchen, bevor ich das rausgefunden hatte. Deshalb halte ich die notwenigen Schritte mal in diesem Blogbeitrag fest. Das richtige Image Das jeweilige aktuelle Image findet man auf der Webseite des…

-

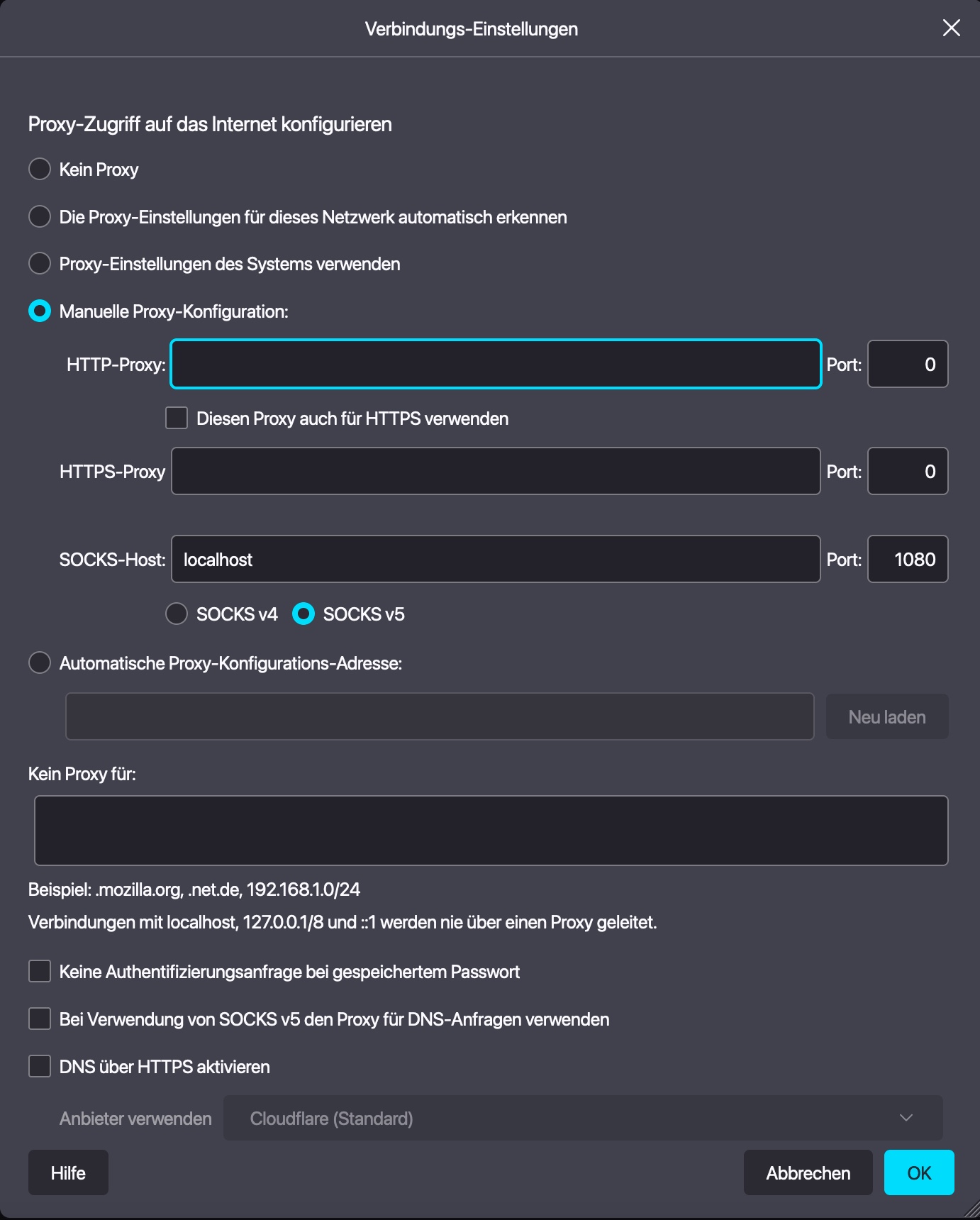

ssh als SOCKS-Proxy verwenden

Eine geniale Funktion des ssh Protokolls ist der SOCKS-Proxy. Viele kennen und nutzen diese gar nicht. Dabei hilft einem diese enorm bei der Administration von Servern. Ich nutze diese Funktion z.B. sehr häufig, um mit einem Webbrowser aus einem andern Netzwerk zuzugreifen. Dies ist sehr praktisch, wenn man mit seinem Notebook gerade in einem andern…

-

Ubiquiti Unifi Controller auf einer OPNsense

Wenn man sein Netz mit einer OPNsense Firewall absichert und Unifi Accesspoints von Ubiquiti betreibt, möchte man den Unifi Controller eventuelle gerne auf der selben Hardware betreiben. Deshalb möchte man den Ubiquiti Unifi Controller auf einer OPNsense installieren. Dies spart Strom und verringert die Komplexität. Theoretisch ist dies auch kein Problem, da der Controller in…

-

Mit macOS 10.15 Geräte von Cisco konfigurieren oder aktualisieren

Um von einem Rechner mit macOS 10.15 über die Konsole Cisco Geräte (wie ASA Firewall, Router, Switch, usw.) zu konfigurieren oder die Firmware zu aktualisieren sind ein paar Kniffe notwendig. Ich habe mir hier mal die beiden wichtigsten aufgeschrieben. Vielleicht nützen diese ja noch mal jemand anderem. Kopieren von Firmware oder Software von einem Rechner…

-

Debug einer IPSec Anbindung auf einer Cisco ASA

Die ASA (Adaptive Security Appliance) Firewalls von Cisco zeigen in der Standardeinstellung nur wenige Meldungen zu einem Aufbau eines IPSec VPN-Tunnels an. Wenn eine solche Verbindung nach der Einrichtung nicht funktioniert, kann es jedoch sinnvoll sein den Loglevel zu erhöhen und alle Meldungen anzuzeigen. Damit im Anschluss nicht zu viele Meldungen angezeigt werden, sollten die…

-

Wenn Server nach einem Neustart die Netzwerkkarten vertauscht haben

Ich hatte letztlich das Problem, dass sich Netzwerkkarten bei Linux und Windows nach einem Neustart immer wieder vertauschten. Da die Server dadurch über Netzwerk nicht mehr erreichbar sind und ausfallen, ist das natürlich sehr ärgerlich. Da ich jetzt gerade eine neuen Firewall auf Basis von Ubuntu Linux mit 9 Netzwerkkarten und 100 VPN-Tunneln eingerichtet habe,…

-

Statische, interne Route auf einem IPCop Version 2 setzen

Das setzen einer statischen und permanenten Route ist bei dem IPCop etwas kryptisch, da es dafür kein Menü gibt. Deshalb hier mal ein kleines Beispiel. Um das interne Netzwerk 192.168.140.0/24 auf das Gateway 172.30.1.9 zu routen, müssen in die datei /etc/rc.d/rc.event.local die folgenden Zeilen geschrieben werden.

-

Securepoint: Webinterface startet nicht

Wenn bei der Securepoint Firewall das Webinterface beim Start hängt, liegt die oft an einem schrägen Sonderzeichen, dass nicht gelesen werden kann. In diesem Fall kann man mit dem Befehlt config convert die Konfiguration bereinigen. Hinterher sollte das Webinterface wieder starten.