Schlagwort: Postfix

-

Let’s Encrypt Zertifikate für Postfix und Dovecot einrichten

In letzter Zeit wird die Verwendung der kostenlosen Zertifikate von Let’s Encrypt immer beliebter. Deshalb ist es naheliegend, diese auch für Verschlüsselung der Mails bei Postfix zu verwenden. Im folgenden sind die wenigen Schritte für die Einrichtung erklärt, die bei einem Ubuntu 18.04 notwendig sind. Installation Let’s Encrypt können mit dem certbot erzeugt werden. Die…

-

SPAM-E-Mails aus der Postfix-Queue löschen

Heute wurden mit einem geklauten Benutzerzugang über einen unserer Server innerhalb weniger Minuten ca. 10.000 SPAM-E-Mails verschickt. Ich habe den betroffenen Zugang natürlich sofort gesperrt, nachdem durch die Hohe Anzahl von E-Mails der Alarm ausgelöst wurde. Aber was macht man jetzt mit den ganzen E-Mails in der Queue von Postfix? Durch eine Analyse der E-Mail-Adressen…

-

ISPConfig: Upgrade von Ubuntu 10.04 auf 12.04

Ich habe heute mal einige Server die ich mit ISPConfig (aktuell Version 3.0.5.2) verwalte auf Ubuntu 12.04 aktualisiert. Nachdem Ubuntu 12.04 nun ziemlich genau ein Jahr draußen ist, war die Zeit nach meiner Meinung reif für ein Upgrade. Das Upgrade lief auch ohne größere Probleme durch. Ich habe aber bei MySQL aus Kompatibilitätsgründen wieder MyISAM…

-

Mit Postfix einen BCC automatisch setzen

Ab Postfix 2.1 kann man mit der Direktive recipient_bcc_maps einen BCC (blind carbon-copy) Empfänger automatisch setzen lassen. Wenn man bei E-Mails von user1@domain1.com automatisch user2@domain2.com als BCC Empfänger setzen möchte, legt man eine Datei /etc/postfix/recipient_bcc an, die wir folgt aussehen sollte: user1@domain1.com user2@domain2.com Danach erzeugt man eine Hash-Tabelle aus der Datei: postmap /etc/postfix/recipient_bcc Zum Schluss…

-

Verbesserung des SPAM-Schutzes bei ISPConfig 3 / Postfix

Wenn man einen Linux-Server mit ISP-Config 3 nach Anleitung installiert, ist der SPAM-Schutz des Postfix meist noch verbesserungswürdig. Meine Meinung nach sollte man auf jeden Fall strengere Kriterien für E-Mail-Absender einbauen. Es sollten z.B. keine E-Mails von unvollständigen Domains angenommen werden und eine SBL (SPAM Block List) wie Spamhaus eingebunden werden. Dazu muss man in…

-

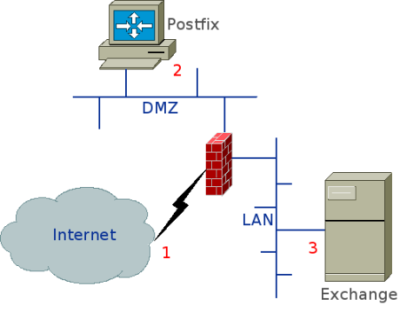

Postfix nach gültigen Emailadressen auf einem Exchangeserver fragen lassen

Häufig wird zwischen Internet und dem internen Mailserver ein Linux mit Postfix eingesetzt, um unerwünschte Viren und SPAM nicht in das Firmennetzwerk gelangen zu lassen. Oft wird dabei eingestellt, dass alle Emails für die interne Domäne angenommen und an den internen Emailserver weiter geleitet werden, da Postfix die gültigen Emailadressen des internen Emailservers nicht kennt.…