Schlagwort: Securepoint

-

Securepoint: Webinterface startet nicht

Wenn bei der Securepoint Firewall das Webinterface beim Start hängt, liegt die oft an einem schrägen Sonderzeichen, dass nicht gelesen werden kann. In diesem Fall kann man mit dem Befehlt config convert die Konfiguration bereinigen. Hinterher sollte das Webinterface wieder starten.

-

Securepoint Firewall: Konfiguration der XFRM-Schnittstelle

Die Securepoint Firewall verwendet die XFRM-Schnittstelle des Linux-Kernels, um IP-Sec-Verbindungen aufzubauen. Wenn man genauere Informationen über die Tunnel angezeigt bekommen möchte, kann man sich im CLI (Command Line Interface) mit dem Befehlt ip xfrm policy | more die genaue Konfigaration der XFRM-Schnittstelle anzeigen lassen.

-

Älteren Securepoint Firewalls Open-VPN beibringen

Bei Securepoint Firewalls die mit einem älteren Installationsmedium installiert wurden funktioniert die Anleitung für die Einrichtung von Open-VPN von Securepoint nicht, da es keine Zone vpn-openvpn und kein Interface tun0 gibt. Betroffen sind alle Firewalls die mit einem Installationsmedium installiert wurden, das älter als Version 2007r3 ist. Wenn man Open-VPN auf solchen Firewalls verwenden möchte…

-

Die IP-Adresse einer Securepoint V2007nx Firewall per CLI ändern

Nach einer neuen Installation einer Securepoint V2007nx Firewall kann diese normaler Weise mit dem Securepoint Security Manager V2007nx über die IP-Adresse 192.168.175.1/24 konfiguriert werden. Oft ist für die Konfiguration jedoch eine andere interne oder externe IP-Adresse nötig. Z.B. wenn man innerhalb eines Netzwerkes durch Firewall oder VLANs auf bestimmte IP-Adress-Bereiche angewiesen ist. In diesem Fall…

-

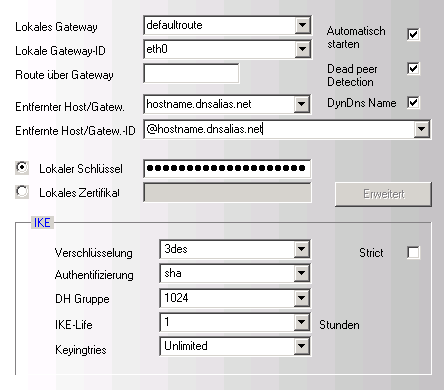

IPSec VPN zwischen FRITZ!Box und Securepoint V2007nx Firewall

Bei einer FRITZ!Box wird das VPN mit einer Konfigurationsdatei eingerichtet, die über das Webinterface eingespielt wird (Achtung das einspielen löst einen Neustart der FRITZ!Box aus). Nähere Informationen zu dem Thema FRITZ!Box und VPN können im AVM VPN Service-Portal gefunden werden. Das Windows Programm zum erstellen der Konfigurationsdatei ist sehr puritanisch und lässt eine Einrichtung er…

-

Fehlerdiagnose auf einer Securepoint V2007nx Firewall mit Hilfe von tcpdump

Um Fehler im Regelwerk einer Securepoint V2007nx Firewall zu finden kann der Befehl tcpdump sehr nützlich sein. tcpdump ist zwar grundsätzlich installiert, kann jedoch nur in der root-shell benutzt werden. Um auf die root-shell zu gelangen muss zuvor der Benutzer root angelegt werden. Wie dies geht kann in dem Artikel root auf einer Securepoint V2007nx…

-

Alle Zertifikate bei einer Securepoint V2007nx Firewall löschen

Das GUI (Graphical User Interface) von der Securepoint-Firewall lässt das löschen von Zertifikaten nicht zu. Über das CLI (Command Line Interface) kann man aber alle Zertifikate per Hand aus der SQLite-Datenbank löschen. Dazu muss man sich per SSH als root auf dem CLI einloggen und die folgenden Befehle eingeben: sqlite3 /tmp/running.db delete from x509; delete…

-

root auf einer Securepoint V2007nx Firewall anlegen

Bei der Securepoint Firewall existiert bei einer Standardinstallation der Version V2007nx der Benutzer root nicht. Da der Standardbenutzer admin aber bei einer SSH-Verbindung immer direkt in dem CLI (Command Line Interface) landet, kann es sinnvoll sein einen Benutzer root anzulegen, der eine normale Shell hat. Um diesen anzulegen braucht man nur als Benutzer admin auf…

-

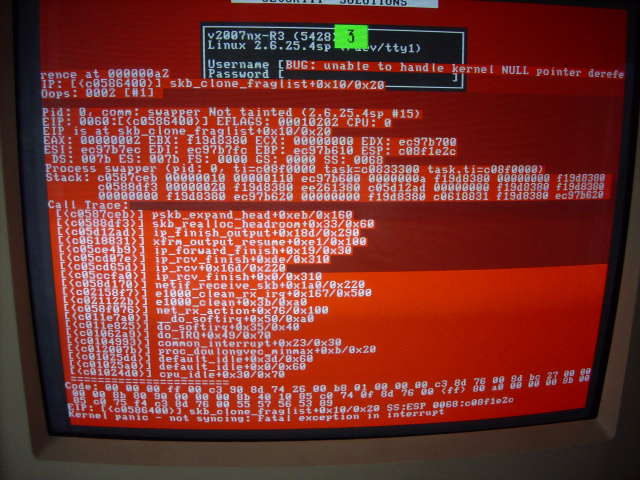

Kernel Panic auf der Firewall

Ich habe jetzt eine Woche lang mit einer Securepoint 2007nx R3 Firewall gekämpft, da diese immer wieder mit einer Kernel Panic stehen blieb. Da wir der einzige Kunde von Securepoint mit dieses Problem waren, gestaltete sich die Fehlersuche sehr schwierig. Komischer Weise waren die letzten Updates und Regeländerungen fast einen Monat her, bevor das Problem…

-

Proxy-Benutzer mit unterschiedlichen Rechten bei einer Securepoint V2007nx

Der integrierte Squid-Proxy der Securepoint V2007nx Software kennt normaler Weise nur Benutzer, die Internetzugriff haben. Darüber hinaus gibt es nur noch die Möglichkeit bestimmte Seiten für diese Benutzer zu sperren oder zu erlauben. Es kann jedoch sinnvoll sein unterschiedliche Gruppen von Benutzern einzurichten und diesen unterschiedliche Internetseiten zu erlauben. Ich benötige z.B. immer wieder eine…