Schlagwort: Router

-

Wenn Server nach einem Neustart die Netzwerkkarten vertauscht haben

Ich hatte letztlich das Problem, dass sich Netzwerkkarten bei Linux und Windows nach einem Neustart immer wieder vertauschten. Da die Server dadurch über Netzwerk nicht mehr erreichbar sind und ausfallen, ist das natürlich sehr ärgerlich. Da ich jetzt gerade eine neuen Firewall auf Basis von Ubuntu Linux mit 9 Netzwerkkarten und 100 VPN-Tunneln eingerichtet habe,…

-

Statische, interne Route auf einem IPCop Version 2 setzen

Das setzen einer statischen und permanenten Route ist bei dem IPCop etwas kryptisch, da es dafür kein Menü gibt. Deshalb hier mal ein kleines Beispiel. Um das interne Netzwerk 192.168.140.0/24 auf das Gateway 172.30.1.9 zu routen, müssen in die datei /etc/rc.d/rc.event.local die folgenden Zeilen geschrieben werden.

-

Ubuntu als Router verwenden

Bei einer Standard-Installation von Ubuntu ist das Routing bzw. IP-Forwarding deaktiviert. Das IP-Forwarding kann aber mit dem folgenden Befehl temporär aktiviert werden: sudo sysctl -w net.ipv4.ip_forward=1 Wenn man es dauerhaft einschalten möchte muss in der Datei /etc/sysctl.conf die Variable net.ipv4.ip_forward auf 1 gesetzt werden. Die Zeile sollte dann wie folgt aussehen: net.ipv4.ip_forward=1

-

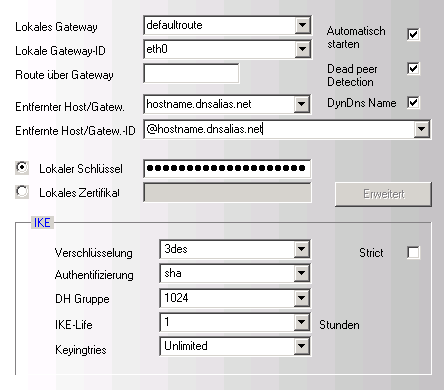

IPSec VPN zwischen FRITZ!Box und Securepoint V2007nx Firewall

Bei einer FRITZ!Box wird das VPN mit einer Konfigurationsdatei eingerichtet, die über das Webinterface eingespielt wird (Achtung das einspielen löst einen Neustart der FRITZ!Box aus). Nähere Informationen zu dem Thema FRITZ!Box und VPN können im AVM VPN Service-Portal gefunden werden. Das Windows Programm zum erstellen der Konfigurationsdatei ist sehr puritanisch und lässt eine Einrichtung er…

-

Cisco IOS: PPPoE für einen symmetrischen T-DSL Business 2000 Anschluss einrichten

Ich habe gerade einen Cisco 871 Router mit einem IOS in der Version 12.4 für einen symmetrischen T-DSL Business 2000 Anschluss verwendet. Die Telekom liefert bei diesem Anschluss im Augenblick einen Sphairon G5100 SHDSL Router mit, der aber nur als DSL-Modem konfiguriert wird. Dies liegt sicherlich daran, dass SHDSL Router im Augenblick in Deutschland noch…

-

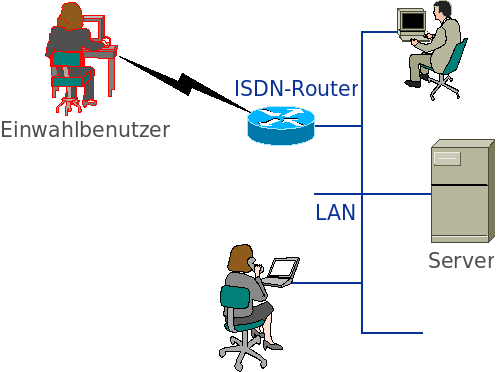

ISDN Einwahl auf einem Cisco Router

Hier eine kurze Zusammenfassung der einzelnen Einrichtungsschritte, einer EURO-ISDN-Einwahl auf einem Router von Cisco, bei der die IP-Adresse per DHCP vergeben wird. Als Authentifizierung wird CHAP verwendet. Als erstes muss ein IP-Adress-Pool eingerichtet werden, der die IP-Adressen beinhaltet, die an den Anrufer vergeben werden soll. Dabei muss die Start-IP-Adrresse und die End-IP-Adresse angegeben werden. Wenn…