Schlagwort: WLAN

-

UniFi Access Point U6 Lite mit Wi-Fi 6

In den aktuellen Zeiten wird immer mehr an die Haustür geliefert. Auch heute klingelte ein Paketbote und lieferte wie fast jeden Tag ein Paket ab. Diesmal war allerdings etwas besonderes und langerwartetes in dem Paket. Der UniFi Access Point U6 Lite mit Wi-Fi 6 von Ubiquiti. Endlich! Diese hatte ich schon vor Monaten bestellt. Wie…

-

Ubiquiti Unifi Controller auf einer OPNsense

Wenn man sein Netz mit einer OPNsense Firewall absichert und Unifi Accesspoints von Ubiquiti betreibt, möchte man den Unifi Controller eventuelle gerne auf der selben Hardware betreiben. Deshalb möchte man den Ubiquiti Unifi Controller auf einer OPNsense installieren. Dies spart Strom und verringert die Komplexität. Theoretisch ist dies auch kein Problem, da der Controller in…

-

Ubiquiti Unifi: Releaseupgrade eines Ubuntu 16.04 auf 18.04 mit einer Mongodb

Mehrere Installationen der Software Unifi von Ubiquiti liefen bei mir noch auf einem Ubuntu 16.04 LTS. Da die kostenlosen Sicherheitsupdates für dieses Ubuntu nur noch ein halbes Jahr erscheinen, war es Zeit für ein Releaseupgrade auf Ubuntu 18.04. Gesagt, getan… Nach einem Backup eines der Controller führte ich kurzerhand ein Releaseupgrade durch. Das eigentliche Releaseupgrade…

-

Ubuntu: WLAN beim booten automatisch starten

Bei Ubuntu wird das WLAN-Interface normaler Weise über den Networkmanager gestartet. Dies bedeutet, dass man sich mit einem Benutzer an der grafischen Oberfläche anmelden muss, damit sich das WLAN aktiviert. Bei Servern und anderen Gräten ohne grafische Oberfläche möchte man aber oft sofort nach dem Booten ein funktionierendes WLAN. In diesem Fall sollte man wpa_supplicant…

-

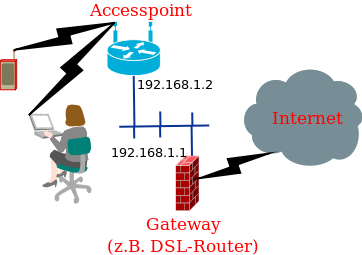

Cisco Aironet 1242AG AccessPoint als WLAN Bridge

Im folgenden die Konfiguration für einen Cisco Aironet 1242AG AccessPoint, der als WLAN Bridge für ein kleines Netzwerk eingerichtet wurde. Das lokale Netzwerk hat das IP-Netz 192.168.1.0/24. Das Gateway und der DNS-Server haben die IP-Adresse 192.168.1.1 und der Accesspoint selber hat die IP-Adresse 192.168.1.2. Der Accesspoint fungiert zudem als DHCP-Server und verteilt dynamischen IP-Adressen im…

-

Dem ndiswrapper von Linux kann über WLAN Code untergeschoben werden

Dem ndiswrapper kann über einen Buffer Overflow mit der ESSID Code untergeschoben werden, der mit Kernel-Rechten ausführt wird. Dazu genügt es laut Bericht, dass ein Angreifer in Reichweite eines verwundbaren Clients präparierte Pakete sendet. Der ndiswrapper wird unter Linux zum Anbinden von Windows-WLAN-Treibern verwendet. Betroffene Distributionen haben bereit Updates bereit gestellt.